Google i Wikipedia niemile widziane

15 stycznia 2008, 12:02Profesor Tara Brabazon z University of Brighton, prowadząca zajęcia nt. mediów, zaleciła swoim studentom, by nie korzystali z Google’a i Wikipedii. Pani Brabazon jest autorką kilku książek i licznych publikacji na temat nowoczesnych mediów, systemów edukacyjnych i kultury popularnej. Zdobywała też państwowe nagrody za jakość edukacji, w przeszłości została uznana za najlepszą australijską dziennikarkę roku.

Kwantowy postęp

17 lipca 2008, 12:45Naukowcy ponownie przybliżyli nas do dnia, w którym powstaną kwantowe komputery. Sven Rogge i jego zespół z Delft University, wraz z kolegami z tak znanych instytucji jak Purdue University, University of Melbourne i belgijski IMEC, pokazali, że można kontrolować stan kwantowy pojedynczego elektronu. I to za pomocą obecnie dostępnych narzędzi.

Koalicja dezynsekcyjna

13 lutego 2009, 10:38Największe światowe firmy zawiązały koalicję, której celem jest zwalczenie infekcji robakiem Downadup (znany też jako Conficker), który każdego dnia zaraża 2,2 miliona nowych maszyn.

Niewidoczna mowa ciała

5 sierpnia 2009, 10:12Sposób, w jaki osoby z autyzmem przetwarzają mowę ciała, może powodować problemy z odcyfrowaniem czyichś emocji. Okazało się bowiem, że nie są one w stanie dostrzec pewnych rodzajów ruchu.

Google szuka kwantowo

14 grudnia 2009, 17:16Kanadyjska firma D-Wave wywołała przed niemal trzema laty sporą sensację, ogłaszając powstanie pierwszego na świecie kwantowego komputera. Teraz jeden z menedżerów Google'a przyznał, że wyszukiwarkowy koncern współpracuje z D-Wave nad metodami zaprzęgnięcia kwantowych obliczeń do wyszukiwania.

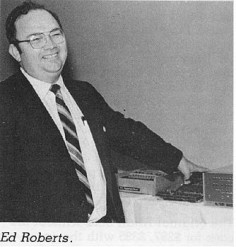

Zmarł twórca Altaira 8800

2 kwietnia 2010, 12:43Wczoraj, 1 kwietnia 2010 roku w wieku 68 lat zmarł Henry Edward Roberts, twórca Altaira 8800 - maszyny, która rozpoczęła erę komputerów domowych. Pośrednio Roberts przyczynił się też do powstania Microsoftu, a Steve Wozniak, współzałożyciel Apple'a stwierdził, iż Roberts dokonał najważniejszego kroku, który doprowadził do powstania wszystkiego, czym obecnie dysponujemy.

Czytanie z elektronu

27 września 2010, 12:35Naukowcy z Uniwersytetu Nowej Południowej Walii, University of Melbourne oraz fińskiego Uniwersytetu Aalto pokazali sposób na wykrywanie spinu pojedynczego elektronu. Ich badania dają nadzieję na skonstruowanie jednego z najważniejszych elementów komputera kwantowego, czyli czytnika stanu pojedynczego elektronu.

Rządowy trojan nielegalny i pełen dziur

11 października 2011, 10:06Grupa Chaos Computer Club (CCC) poinformowała o otrzymaniu z anonimowego źródła kodu tzw. Bundestrojaner, czyli konia trojańskiego wykorzystywanego przez niemieckie agendy rządowe w celu inwigilacji

Kolejny rząd chce nadzorować obywateli w sieci

26 kwietnia 2012, 11:29Rządy na całym świecie chcą wiedzieć coraz więcej o aktywności swoich obywateli w sieci. I nie dotyczy to tylko autokratycznych reżimów.

BOINC Polska mierzy światowe promieniowanie gamma

16 stycznia 2013, 06:47W 2011 roku grupa BOINC@Poland postanowiła uruchomić projekt, którego jednym z głównych celów jest stworzenie światowej mapy promieniowania gamma. Aby go osiągnąć, zaprojektowano czujnik, który chętni mogą podłączyć do swojego komputera